الذكاء الاصطناعي وامان كلمات المرور

هل تعلم أن 80% من انتهاكات البيانات تحدث بسبب كلمات المرور الضعيفة؟

في عالم تتسارع فيه التطورات التكنولوجيا اصبح الامن السيبراني اولويه قصوى لكل فرد مع دخول عام 2025، شهدنا تطورًا جذريًا في طرق الهجمات الإلكترونية، حيث بات الذكاء الاصطناعي سلاحًا ذو حدين - يمكنه حمايتنا أو تهديد أمننا الرقمي.

التحدي الحقيقي: كيف يهدد الذكاء الاصطناعي كلمات المرور؟

تقنيات الذكاء الاصطناعي الحديثة مثل PassGAN قادرة على كسر 51% من كلمات المرور خلال دقيقة واحدة فقط! هذه الأرقام المخيفة تكشف عن حقيقة مؤلمةوهي ان طرق الحماية التقليدية لم تعد كافية.

الإحصائيات الصادمة:65% من المستخدمين يعيدون استخدام نفس كلمة المرور

43% لا يغيرون كلمات المرور أبدًا

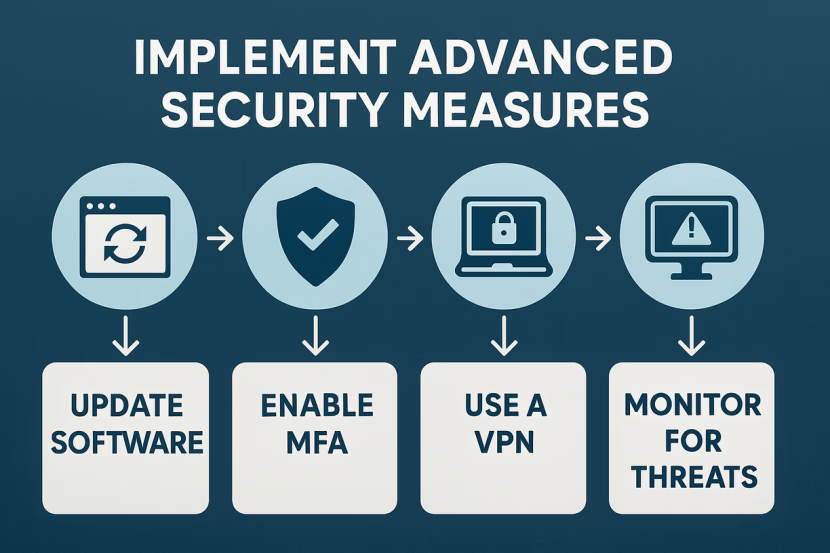

91% يفهمون المخاطر لكن يواصلون الممارسات الخاطئةاستراتيجيات الحماية المتقدمة

1. كلمات المرور القوية

الطول الأدنى: 18 حرفًا (يُنصح بـ 20-25 حرفًا)

التعقيد: مزيج من الأحرف الكبيرة والصغيرة والأرقام والرموز

تجنب الأنماط: لا تستخدم معلومات شخصية أو تواريخ مهمة

2.مدير كلمات المرور

حلول موصى بها:

Bitwarden: يوفر خطة مجانية شاملة تتضمن تخزين غير محدود لكلمات المرور1Password: حماية عالية للأعمال

KeePass: هو حل مجاني مفتوح المصدر يوفر تحكما كاملا في بيانات كلمات المرور مع امكانية التخصيص المتقدم لاكنه يتطلب خبرة تقنية لتتعامل مع اعداداته و استخدامه بطريقة مثلى

3. المصادقة متعددة العوامل(MFA)

و هو استعمال عدة طرق حماية لحماية حساب واحد مما يجعل اختراق الحساب شبه مستحيل حتى لو تم كشف كلمة المرور الاساسية.

التطبيقات: GoogleAuthenticato, Authy

المفاتيح الأمنية: YubiKey، Google Titan

البيومترية: بصمة الإصبع، التعرف على الوجه

الحلول المستقبلية

التوجه نحو عالم بلا كلمات مرورتقنيات Passkeys وFIDO2 تقود التحول نحو:

مصادقة بلا كلمات مرورحماية ضد التصيد الاحتيالي

سهولة في الاستخدام

خطة العمل الفورية

للأفراد:

اليوم: تحقق من بريدك على HaveIBeenPwned.com

هذا الأسبوع: اتصل بمدير كلمات المرور

هذا الشهر: فعّل MFA على جميع الحسابات المهمة

للمؤسسات:

الأسبوع الأول: تدقيق أمان كلمات المرور

الشهر الأول: نشر إدارة كلمات المرور للمؤسسات

الشهر الثاني: تنفيذ MFA شامل

الخلاصة

الأمن السيبراني ليس مجرد تقنية، بل ثقافة يجب تبنيها. في عصر الذكاء الاصطناعي، الحماية الاستباقية والتعلم المستمر هما مفتاح الأمان الرقمي.لا تنتظر حتى تصبح ضحية! احمِ نفسك وبياناتك الآن.

المراجع

AI arms race: How AI will be used by cyber-attackers (and defenders)

Learn more about AI in cybersecurity: AI threats and advantages IT professionals need to be aware of in this AI arms race.

تصفح المرجع